У этого термина существуют и другие значения, см. Прокси-сервер (от proxy — «представитель, уполномоченный») — промежуточный сервер (комплекс программ) в, выполняющий роль посредника между пользователем и целевым сервером (при этом о посредничестве могут как знать, так и не знать обе стороны), позволяющий как выполнять косвенные запросы (принимая и передавая их через прокси-сервер) к другим сетевым службам, так и получать ответы. Сначала клиент подключается к прокси-серверу и запрашивает какой-либо ресурс (например, ), расположенный на другом. Затем прокси-сервер либо подключается к указанному серверу и получает ресурс у него, либо возвращает ресурс из собственного (в случаях, если прокси имеет свой кэш). В некоторых случаях запрос клиента или ответ сервера может быть изменён прокси-сервером в определённых целях. Прокси-сервер позволяет защищать компьютер клиента от некоторых сетевых атак и помогает сохранять анонимность клиента. Содержание.

Использование Чаще всего прокси-серверы применяются для следующих целей:. Обеспечение доступа компьютеров локальной сети к сети Интернет. данных: если часто происходят обращения к одним и тем же внешним ресурсам, то можно держать их копию на прокси-сервере и выдавать по запросу, снижая тем самым нагрузку на канал во внешнюю сеть и ускоряя получение клиентом запрошенной информации. С развитием динамического контента кэширование утратило актуальность. Сжатие данных: прокси-сервер загружает информацию из Интернета и передаёт информацию конечному пользователю в сжатом виде. Такие прокси-серверы используются в основном с целью экономии внешнего клиента или внутреннего — компании, в которой установлен прокси-сервер.

Защита от внешнего доступа: например, можно настроить прокси-сервер так, что локальные компьютеры будут обращаться к внешним ресурсам только через него, а внешние компьютеры не смогут обращаться к локальным вообще (они «видят» только прокси-сервер). Ограничение доступа из локальной сети к внешней: например, можно запрещать доступ к определённым, ограничивать использование интернета каким-то локальным пользователям, устанавливать квоты на трафик или полосу пропускания, фильтровать рекламу.

доступа к различным ресурсам. Прокси-сервер может скрывать сведения об источнике запроса или пользователе. В таком случае целевой сервер видит лишь информацию о прокси-сервере, например, но не имеет возможности определить истинный источник запроса. Существуют также искажающие прокси-серверы, которые передают целевому серверу ложную информацию об истинном пользователе.

Обход ограничений доступа. Прокси-серверы популярны среди пользователей стран, где доступ к некоторым ресурсам и фильтруется.

Прокси-сервер, к которому может получить доступ любой пользователь сети интернет, называется. Виды прокси-серверов Прозрачный прокси — схема связи, при которой трафик, или его часть, перенаправляется на прокси-сервер неявно (средствами ). При этом клиент может использовать все преимущества прокси-сервера без дополнительных настроек браузера (или другого приложения для работы с интернетом). Пример: route -p add 10.32.5.5 mask 255.255.255.255 10.32.1.14 — прокси-сервер, который в отличие от прямого, ретранслирует запросы клиентов из внешней сети на один или несколько серверов, логически расположенных во внутренней сети. Часто используется для балансировки сетевой нагрузки между несколькими и повышения их безопасности, играя при этом роль. Классификация прокси-серверов для целей анонимизации представлена в статье. Технические подробности Клиентский компьютер имеет настройку (конкретной программы или операционной системы), в соответствии с которой все сетевые соединения по некоторому протоколу совершаются не на сервера (ресурса), выделяемый из DNS-имени ресурса, или напрямую заданный, а на IP-адрес (и другой порт) прокси-сервера.

При необходимости обращения к любому ресурсу по этому протоколу, клиентский компьютер открывает сетевое соединение с прокси-сервером (на нужном порту) и совершает обычный запрос, как если бы он обращался непосредственно к ресурсу. Распознав данные запроса, проверив его корректность и разрешения для клиентского компьютера, прокси-сервер, не разрывая соединения, сам открывает новое сетевое соединение непосредственно с ресурсом и делает тот же самый запрос. Получив данные (или сообщение об ошибке), прокси-сервер передаёт их клиентскому компьютеру. Таким образом прокси-сервер является полнофункциональным сервером и клиентом для каждого поддерживаемого протокола и имеет полный контроль над всеми деталями реализации этого протокола, имеет возможность применения заданных администратором политик доступа на каждом этапе работы протокола. Прокси-серверы являются самым популярным способом выхода в Интернет из локальных сетей предприятий и организаций.

. Разработчик: Entensys Corporation. Сайт:. Системные требования: Pentium 1 ГГц, 1 Гб ОЗУ. ОС: Windows XP/2000/2003/7/8/2008/2008R2/2012 Введение Сегодня мы подробно рассмотрим как организовать совместный доступ к интернету сотрудников некой гипотетической компании. Предположим, что их количество будет лежать в пределах 50–100 человек, а в локальной сети развернуты все обычные для таких информационных систем сервисы: домен Windows, собственный почтовый сервер, FTP-сервер.

«Сервис/ Конфигурация рабочего места/ Настройки интернета»: либо поставить. Прокси-сервер UserGate – программа для подключения локальных пользователей к сети Интернет.

- UserGate WebFilter - Duration: 34:29. How to Create a Proxy Server - Video - Duration: 3:04. Amit Agarwal 350,388 views.

- Установка прокси-сервера UserGate Процедура установки UserGate сводится к запуску.

Для обеспечения совместного доступа мы будем использовать решение под названием UserGate Proxy & Firewall. У него есть несколько особенностей. Во-первых, это чисто российская разработка, в отличие от многих локализованных продуктов.

Во-вторых, она имеет более чем десятилетнюю историю. Но самое главное — это постоянное развитие продукта. Первые версии этого решения представляли собой относительно простые прокси-серверы, которые могли только обеспечивать совместное использование одного подключения к интернету и вести статистику его использования. Наибольшее распространение среди них получил билд 2.8, который до сих пор еще можно встретить в небольших конторах. Последнюю же, шестую версию сами разработчики уже не называют прокси-сервером. По их словам, это полноценное UTM-решение, которое охватывает целый спектр задач, связанных с безопасностью и контролем действий пользователей. Давай посмотрим, так ли это.

Настройка сетевых интерфейсов. Denwer 3 php 5.3 скачать. Развертывание UserGate Proxy & Firewall В ходе установки интерес представляют два этапа (остальные шаги стандартны для инсталляции любого ПО). Первый из них — это выбор компонентов.

Помимо базовых файлов, нам предлагается установить еще четыре серверных компонента — это VPN, два антивируса (Panda и «Антивирус Касперского») и обозреватель кеша. Модуль VPN-сервера устанавливается по необходимости, то есть когда в компании планируется использование удаленного доступа сотрудников или для объединения нескольких удаленных сетей. Антивирусы имеет смысл инсталлировать только в том случае, если у компании приобретены соответствующие лицензии. Их наличие позволит сканировать интернет-трафик, локализовать и блокировать вредоносное ПО непосредственно на шлюзе. Обозреватель кеша обеспечит просмотр закешированных прокси-сервером веб-страниц. Запрет нежелательных сайтов Решение поддерживает технологию Entensys URL Filtering.

По сути, это облачная база данных, содержащая более 500 миллионов сайтов на разных языках, разбитых более чем по 70 категориям. Основное ее отличие — постоянный мониторинг, в ходе которого веб-проекты постоянно контролируются и при смене контента переносятся в другую категорию. Это позволяет с высокой долей точности запретить все нежелательные сайты, просто выбрав определенные рубрики. Применение Entensys URL Filtering увеличивает безопасность работы в интернете, а также способствует повышению эффективности труда сотрудников (за счет запрета социальных сетей, развлекательных сайтов и прочего). Однако ее использование требует наличие платной подписки, которую необходимо продлевать каждый год.

Помимо этого, в состав дистрибутива входит еще два компонента. Первый из них — «Консоль администратора».

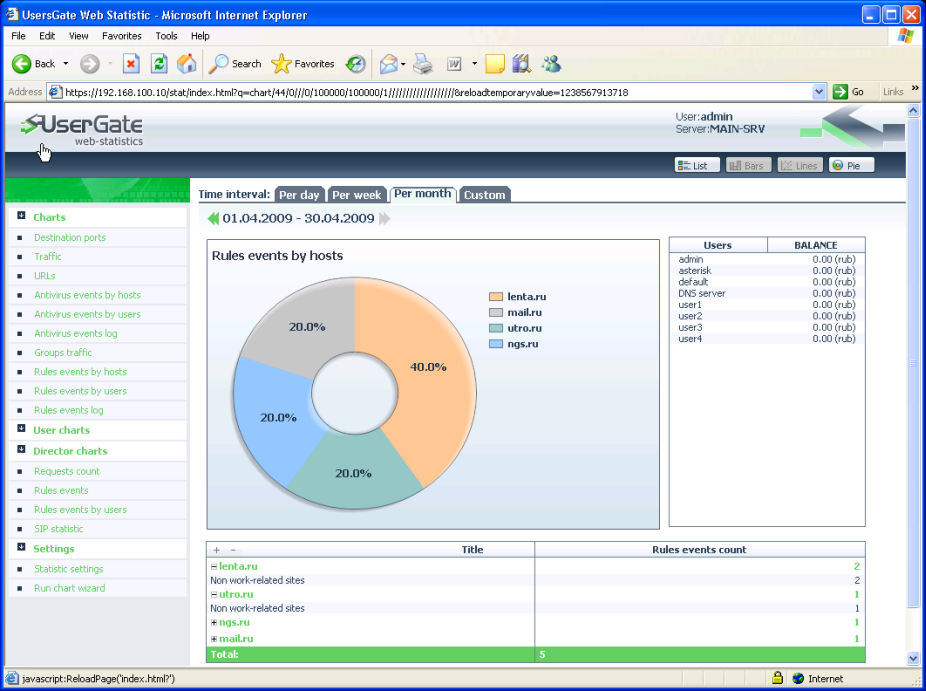

Это отдельное приложение, предназначенное, как это видно из названия, для управления сервером UserGate Proxy & Firewall. Главная его особенность — возможность удаленного подключения. Таким образом, администраторам или ответственным за использование интернета лицам не нужен прямой доступ к интернет-шлюзу. Второй дополнительный компонент — веб-статистика. По сути, она представляет собой веб-сервер, который позволяет отображать подробную статистику использования глобальной сети сотрудниками компании. С одной стороны, это, вне всякого сомнения, полезный и удобный компонент. Ведь он позволяет получать данные без установки дополнительного ПО, в том числе и через интернет.

Но с другой — он занимает лишние системные ресурсы интернет-шлюза. А поэтому его лучше устанавливать только в том случае, когда он действительно нужен. Второй этап, на который стоит обратить внимание в ходе инсталляции UserGate Proxy & Firewall, — выбор базы данных. В предыдущих версиях UGPF мог функционировать только с файлами MDB, что сказывалось на производительности системы в целом. Теперь же есть выбор между двумя СУБД — Firebird и MySQL. Причем первая входит в состав дистрибутива, так что при ее выборе никаких дополнительных манипуляций производить не нужно. Если же ты пожелаешь использовать MySQL, то предварительно ее нужно установить и настроить.

После завершения установки серверных компонентов необходимо подготовить рабочие места администраторов и других ответственных сотрудников, которые могут управлять доступом пользователей. Сделать это очень просто. Достаточно из того же самого дистрибутива установить на их рабочие компьютеры консоль администрирования. Базовая настройка Вся настройка UserGate Proxy & Firewall ведется с помощью консоли управления. По умолчанию после установки в ней уже создано подключение к локальному серверу. Однако если ты используешь ее удаленно, то соединение придется создать вручную, указав IP-адрес или имя хоста интернет-шлюза, сетевой порт (по умолчанию 2345) и параметры авторизации.

После подключения к серверу в первую очередь необходимо настроить сетевые интерфейсы. Сделать это можно на вкладке «Интерфейсы» раздела «Сервер UserGate». Сетевой карте, которая «смотрит» в локальную сеть, выставляем тип LAN, а всем остальным подключениям — WAN. «Временным» подключениям, таким как PPPoE, VPN, автоматически присваивается тип PPP. Если у компании есть два или более подключения к глобальной сети, причем одно из них основное, а остальные резервные, то можно настроить автоматическое резервирование. Сделать это довольно просто. Достаточно добавить нужные интерфейсы в список резервных, указать один или несколько контрольных ресурсов и время их проверки.

Принцип работы этой системы таков. UserGate автоматически с указанным интервалом проверяет доступность контрольных сайтов. Как только они перестают отвечать, продукт самостоятельно, без вмешательства администратора, переключается на резервный канал.

При этом проверка доступности контрольных ресурсов по основному интерфейсу продолжается. И как только она оказывается успешной, автоматически выполняется переключение обратно. Единственное, на что нужно обратить внимание при настройке, — это выбор контрольных ресурсов. Лучше взять несколько крупных сайтов, стабильная работа которых практически гарантирована. Контроль сетевых приложений В UserGate Proxy & Firewall реализована такая интересная возможность, как контроль сетевых приложений. Ее цель — запретить доступ к интернету любого несанкционированного ПО.

В рамках настройки контроля создаются правила, которые разрешают или блокируют сетевую работу различных программ (с учетом версии или без него). В них можно указывать конкретные IP-адреса и порты назначения, что позволяет гибко настраивать доступ ПО, разрешив ему выполнять только определенные действия в интернете. Контроль приложений позволяет выработать четкую корпоративную политику по использованию программ, частично предотвратить распространение вредоносного ПО. После этого можно переходить непосредственно к настройке прокси-серверов. Всего в рассматриваемом решении их реализовано семь штук: для протоколов HTTP (включая HTTPs), FTP, SOCKS, POP3, SMTP, SIP и H323. Это практически все, что может понадобиться для работы сотрудников компании в интернете. По умолчанию включен только HTTP-прокси, все остальные можно активировать при необходимости.

Настройка синхронизации с Active Directory Прокси-серверы в UserGate Proxy & Firewall могут работать в двух режимах — обычном и прозрачном. В первом случае речь идет о традиционном прокси. Сервер получает запросы от пользователей и переправляет их внешним серверам, а полученные ответы передает клиентам. Это традиционное решение, однако в нем есть свои неудобства.

В частности, необходимо настраивать каждую программу, которая используется для работы в интернете (интернет-браузер, почтовый клиент, ICQ и прочее), на каждом компьютере в локальной сети. Это, конечно, большая работа.

Тем более периодически, по мере установки нового программного обеспечения, она будет повторяться. При выборе прозрачного режима используется специальный NAT-драйвер, входящий в комплект поставки рассматриваемого решения. Он прослушивает соответствующие порты (80-й для HTTP, 21-й для FTP и так далее), детектирует поступающие на них запросы и передает их прокси-серверу, откуда они отправляются дальше.

Такое решение более удачно в том плане, что настройка программного обеспечения на клиентских машинах уже не нужна. Единственное, что требуется, — в качестве основного шлюза в сетевом подключении всех рабочих станций указать IP-адрес интернет-шлюза.

Следующий шаг — настройка пересылки DNS-запросов. Сделать это можно двумя способами. Самый простой из них — включить так называемый DNS-форвардинг. При его использовании поступающие на интернет-шлюз от клиентов DNS-запросы перенаправляются на указанные серверы (можно использовать как DNS-сервер из параметров сетевого подключения, так и любые произвольные DNS-серверы).

Публикация локального FTP-сервера в интернете Второй вариант — создание NAT-правила, которое будет принимать запросы по 53-му (стандартный для DNS) порту и переправлять их во внешнюю сеть. Однако в этом случае придется либо на всех компьютерах вручную прописывать DNS-серверы в настройках сетевых подключений, либо настроить отправку DNS-запросов через интернет-шлюз с сервера контроллера домена. Управление пользователями После завершения базовой настройки можно переходить к работе с пользователями. Начать нужно с создания групп, в которые впоследствии будут объединяться аккаунты. Для чего это нужно?

Во-первых, для последующей интеграции с Active Directory. А во-вторых, группам можно присваивать правила (о них мы поговорим позднее), таким образом управляя доступом сразу большого количества пользователей.

Следующим шагом будет внесение в систему пользователей. Сделать это можно тремя разными способами. Первый из них, ручное создание каждого аккаунта, мы по понятным причинам даже не рассматриваем. Этот вариант подходит лишь для малых сетей с небольшим количеством пользователей. Второй способ — сканирование корпоративной сети ARP-запросами, в ходе которого система сама определяет список возможных аккаунтов.

Однако мы выбираем третий, наиболее оптимальный с точки зрения простоты и удобства администрирования вариант — интеграцию с Active Directory. Выполняется она на основе созданных ранее групп. Сначала нужно заполнить общие параметры интеграции: указать домен, адрес его контроллера, логин и пароль пользователя с необходимыми правами доступа к нему, а также интервал синхронизации. После этого каждой созданной в UserGate группе нужно присвоить одну или несколько групп из Active Directory. Собственно говоря, настройка на этом и заканчивается. После сохранения всех параметров синхронизация будет выполняться в автоматическом режиме. Создаваемые в ходе авторизации пользователи по умолчанию будут использовать NTLM-авторизацию, то есть авторизацию по доменному логину.

Это очень удобный вариант, поскольку правила и система учета трафика будут работать независимо от того, за каким компьютером в данный момент сидит пользователь. Правда, для использования этого метода авторизации необходимо дополнительное программное обеспечение — специальный клиент. Эта программа работает на уровне Winsock и передает на интернет-шлюз параметры авторизации пользователей. Ее дистрибутив входит в комплект поставки UserGate Proxy & Firewall.

Быстро установить клиент на все рабочие станции можно с помощью групповых политик Windows. К слову сказать, NTLM-авторизация далеко не единственный метод авторизации сотрудников компании для работы в интернете. Например, если в организации практикуется жесткая привязка работников к рабочим станциям, то можно использовать для идентификации пользователей IP-адрес, MAC-адрес или их сочетание. С помощью этих же методов можно организовать доступ к глобальной сети различных серверов.

Контроль пользователей Одно из значительных преимуществ UGPF составляют широкие возможности для контроля пользователей. Они реализуются с помощью системы правил управления трафиком. Принцип ее работы очень прост. Администратор (или другое ответственное лицо) создает набор правил, каждое из которых представляет собой одно или несколько условий срабатывания и выполняемое при этом действие. Эти правила присваиваются отдельным пользователям или целым их группам и позволяют в автоматическом режиме контролировать их работу в интернете. Всего реализовано четыре возможных действия.

Первое из них — закрыть соединение. Оно позволяет, например, запретить загрузку определенных файлов, предотвратить посещение нежелательных сайтов и прочее. Второе действие — изменить тариф.

Оно используется в системе тарификации, которая интегрирована в рассматриваемый продукт (мы ее не рассматриваем, поскольку для корпоративных сетей она не особо актуальна). Следующее действие позволяет отключить подсчет трафика, получаемого в рамках данного соединения. В этом случае передаваемая информация не учитывается при подведении суточного, недельного и месячного потребления. Ну и наконец, последнее действие — ограничение скорости до указанного значения. Его очень удобно использовать для предотвращения «забивания» канала при загрузке больших файлов и решении других подобных задач. Условий в правилах управления трафиком гораздо больше — около десяти.

Некоторые из них относительно просты, например максимальный размер файла. Такое правило будет срабатывать при попытке пользователей загрузить файл больше указанного размера. Другие условия привязаны ко времени.

Анонимный Прокси Сервер

В частности, среди них можно отметить расписание (срабатывание по времени и дням недели) и праздники (срабатывает в указанные дни). Однако наибольший интерес представляют условия, связанные с сайтами и контентом.

В частности, с их помощью можно блокировать или устанавливать другие действия на определенные виды контента (например, видео, аудио, исполняемые файлы, текст, картинки и прочее), конкретные веб-проекты или целые их категории (для этого используется технология Entensys URL Filtering, см. Примечательно, что одно правило может содержать сразу же несколько условий. При этом администратор может указывать, в каком случае оно будет выполняться — при соблюдении всех условий или любого одного из них. Это позволяет создать очень гибкую политику использования интернета сотрудниками компании, учитывающую большое количество всевозможных нюансов. Настройка межсетевого экрана Неотъемлемая часть драйвера NAT UserGate — межсетевой экран, с его помощью решаются различные задачи, связанные с обработкой сетевого трафика. Для настройки используются специальные правила, которые могут быть одного из трех типов: трансляции сетевого адреса, маршрутизации и файрвола.

Правил в системе может быть произвольное количество. При этом применяются они в том порядке, в каком перечислены в общем списке. Поэтому если поступающий трафик подходит под несколько правил, он будет обработан тем из них, которое расположено выше других.

Каждое правило характеризуется тремя основными параметрами. Первый — источник трафика. Это может быть один или несколько определенных хостов, WAN- или LAN-интерфейс интернет-шлюза. Второй параметр — назначение информации.

Здесь может быть указан LAN- или WAN-интерфейс или dial-up соединение. Последняя основная характеристика правила — это один или несколько сервисов, на которые оно распространяется.

Прокси Лист

Под сервисом в UserGate Proxy & Firewall понимается пара из семейства протоколов (TCP, UDP, ICMP, произвольный протокол) и сетевого порта (или диапазона сетевых портов). По умолчанию в системе уже есть внушительный набор предустановленных сервисов, начиная с общераспространенных (HTTP, HTTPs, DNS, ICQ) и заканчивая специфическими (WebMoney, RAdmin, различные онлайн-игры и так далее). Однако при необходимости администратор может создавать и свои сервисы, например описывающие работу с онлайн-банком. Создание правила с использованием Entensys URL Filtering Также у каждого правила есть действие, которое оно выполняет с подходящим под условия трафиком. Их всего два: разрешить или запретить.

В первом случае трафик беспрепятственно проходит по указанному маршруту, а во втором блокируется. Правила трансляции сетевого адреса используют технологию NAT.

С их помощью можно настроить доступ в интернет рабочих станций с локальными адресами. Для этого необходимо создать правило, указав в качестве источника LAN-интерфейс, а в качестве приемника — WAN-интерфейс. Правила маршрутизации применяются в том случае, если рассматриваемое решение будет использоваться в качестве роутера между двумя локальными сетями (в нем реализована такая возможность).

Прокси Сервер Для Windows

В этом случае маршрутизацию можно настроить для двунаправленной прозрачной передачи трафика. Правила файрвола используются для обработки трафика, который поступает не на прокси-сервер, а непосредственно на интернет-шлюз. Сразу после установки в системе есть одно такое правило, которое разрешает все сетевые пакеты.

В принципе, если создаваемый интернет-шлюз не будет использоваться как рабочая станция, то действие правила можно сменить с «Разрешить» на «Запретить». В этом случае на компьютере будет блокирована любая сетевая активность, кроме транзитных NAT-пакетов, передающихся из локальной сети в интернет и обратно. Правила файрвола позволяют публиковать в глобальной сети любые локальные сервисы: веб-серверы, FTP-серверы, почтовые серверы и прочее. При этом у удаленных пользователей появляется возможность подключения к ним через интернет.

Как пример можно рассмотреть публикацию корпоративного FTP-сервера. Для этого админ должен создать правило, в котором в качестве источника выбрать пункт «Любой», в качестве назначения указать нужный WAN-интерфейс, а в качестве сервиса — FTP. После этого выбрать действие «Разрешить», включить трансляцию трафика и в поле «Адрес назначения» указать IP-адрес локального FTP-сервера и его сетевой порт. После такой настройки все поступающие на сетевые карты интернет-шлюза соединения по 21-му порту будут автоматически перенаправляться на FTP-сервер. Кстати, в процессе настройки можно выбрать не только «родной», но и любой другой сервис (или создать свой собственный). В этом случае внешние пользователи должны будут обращаться не на 21-й, а на иной порт.

Такой подход очень удобен в тех случаях, когда в информационной системе есть два или более однотипных сервиса. Например, можно организовать доступ извне к корпоративному порталу по стандартному для HTTP порту 80, а доступ к веб-статистике UserGate — по порту 81.

Аналогичным образом настраивается внешний доступ к внутреннему почтовому серверу. Важная отличительная черта реализованного межсетевого экрана — система предотвращения вторжений.

Бесплатный Прокси Сервер

Она работает полностью в автоматическом режиме, выявляя на основе сигнатур и эвристических методов попытки несанкционированного воздействия и нивелируя их через блокировку потоков нежелательного трафика или сброс опасных соединений.